Netzwerksicherheit im Smarthome für Anfänger

Wenn man sich mit dem Thema Smarthome auseinandersetzt, muss man früher oder später zwangsläufig auch mit dem Thema „Netzwerksicherheit“ auseinandersetzen. Wenn ich auf mein Smarthome zugreifen kann (zu Hause oder unterwegs), können das dann auch andere?

Um es vorweg zu nehmen. KEIN Netzwerk ist 100% sicher. Es ist aber wie bei den Fenstern. Der durchschnittliche Einbrecher gibt nach ca. 3min auf. Der Hacker schreibt auch nur ein Programm für eine bestimmte Attacke. Wer wirklich in euer Netzwerk möchte, kommt auch rein!

Ich möchte euch hier 5 einfachen Punkte aufzeigen, mit denen ihr schonmal 80%igen Schutz haben dürftet.

Einige kennen vielleicht die einschlägigen Seiten, auf denen ungeschützte oder schwach geschützte IP-Kameras bzw. ganze Server aus dem Internet erreichbar sind. Für alle die die Seiten besuchen möchte, verlinke ich Sie hier.

WICHTIG: ICH ÜBERNEHME KEINE HAFTUNG FÜR EVENTUELLE SCHADSOFTWARE, WELCHE EVTL. ÜBER DIE SEITEN VERTEILT WIRD. (PS: Bei mit hat weder Malwarebytes, nach Avira oder MS Defender angeschlagen).

- Öffentliche Kameras bzw. Kameras mit Standard Zugangsdaten wie „Admin“/“admin“ www.insecam.org

- Kameras, Smarthomes, FTP und ganze Netzwerkzugänge sind hier hinterlegt www.shodan.io

Meine empfohlenen Gegenmaßnahmen sind Folgende

- WLAN absichern

tatsächlich gibt es immer noch Menschen, welche den Standardkey und die SSID, welche auf der Rückseite des Routers stehen, nicht ändern. Der erste Handwerker der ein Foto der Rückseite macht, hat uneingeschränkten Zugang zum eigenen Netzwerk. - Die Endgeräte absichern

Firewall, Virenscanner und Malwarescanner sind Pflicht! Ebenso immer die aktuellste Firmware auf allen Geräte zu haben. Ja, es ist aufwendig, aber die Sicherheitsupdates gibt es nicht ohne Grund. - Portfreigaben nur bei wirklicher Notwenigkeit und Wissen über die Folgen erstellen. EQ3 rät ganz dringend davon ab. (https://homematic-forum.de/forum/viewtopic.php?f=19&t=35725)

Häufig ist der VPN Zugang der bessere Weg, um auf sein Heimnetz bzw. Smarthome zuzugreifen.

– Anleitung für FritzBox unter Android (www.pcwelt.de)

– Anleitung für Unifi Security Gateway (https://idomix.de/unifi-vpn-l2tp-server-einrichten)

Um zu prüfen, ob einer der üblichen Port offen sind, gibt es einige Onlinetools. Hier gibt es einen Portscanner unter portscan.winboard.org - Standardpasswörter sollten immer als erstes geändert werden!

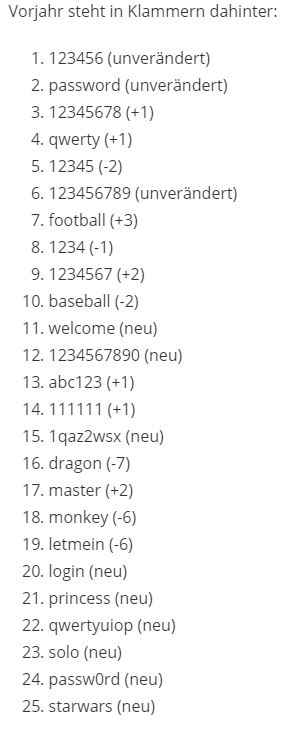

Die am häufigsten verwendeten Passwörter im Jahr 2016 habe ich in die Grafik rechts gepackt. (Quelle: www.mobilegeeks.de)

Die häufigsten Standardpasswörter für Kameras, Switche, NAS, etc. sind sehr häufig „password“, „admin“ oder der Name des Gerätes, wie z.B. beim „raspberry“.

Auch die Hacker haben Zugang zu den Listen und sind häufig nicht ganz doof. Daher sollten solche Passwörter umgehend geändert werden.

5. Fremde Geräte sperren

Dieser Überpunkt soll vor allem auf Verbindungen per WLAN, Bluetooth, USB, Funk und Kabel aufmerksam machen.

Wenn sich erstmal ein fremdes Gerät im Netzwerk befindet ist es meist schon zu spät. Ein Attacke findet in der Regel nicht visuell, sondern im Hintergrund innerhalb weniger Sekunden statt. Von da an, werden häufig Standardeinstellungen umgeschrieben, über Webseiten oder FTP Zugänge weitere Spyware o.ä. installiert, Netzwerk- oder Portfreigaben erstellt oder Daten zum Hacker kopiert.

- Jeder vernünftige Router bietet eine GastWLAN Funktion. Nutzt Sie!

- Schaltet Bluetooth aus wenn ihr es nicht benötigt

- Loggt euch in kein offenes WLAN ein. (Nur in welche mit Passwortschutz)

- Steckt keine „gefundenen“ oder geschenkte USB Sticks in eure Geräte. (Das kann auch Absicht sein, dass er genau vor eurem Haus gefunden „verloren“ wurde)

- Nutzt nur verschlüsselte Funkprotokolle (z.B. Homematic bzw. Homematic IP)

- Kabelverbindungen, welche von außen erreichbar sind, sollten mit einem Manipulationsalarm ausgestattet sein. Ich kenne das aktuell nur von KNX und z.B. nicht von Homematic. Daher sollten die Bewegungsmelder und Außenlampen möglichst schwer zu erreichen sein.

- Netzwerksicherheit im Smarthome

2. PlusMinus

Ab Minute 22:00 befasst sich dieser umstrittene Sendungsbeitrag mit dem Thema Smarthomesicherheit. In diesem Beispiel mit der Keymatic von Homematic.www.daserste.de/information/wirtschaft-boerse/plusminus (Das Video ist leider entfernt worden)

3. FAZ

Auch hier ein Fernsehbericht, indem der „Hacker“ physischen Zugang zu einem verkabelten Außengerät (BWM) hat.

www.faz.net/aktuell

Interessante Berichte zu dem Thema

Wie immer gilt, falls jemand Anmerkungen dazu hat und diese zum Thema passen, nehme ich Sie gerne mit auf.

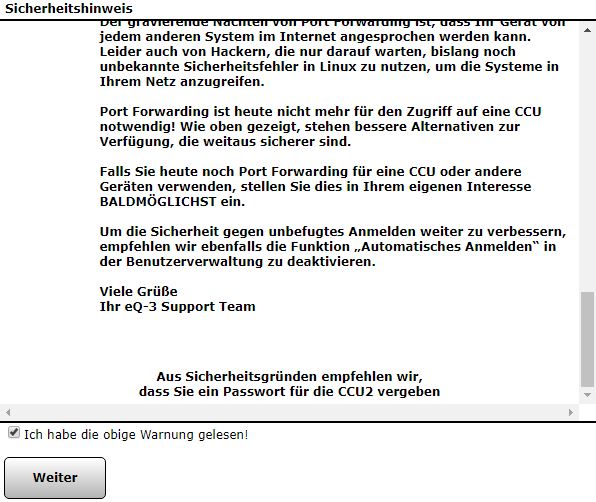

Und hier noch für die Homematiker, der Hinweistext, welcher ab der Version 2.29.22 angezeigt wird.

VORSICHT: VERWENDEN SIE KEIN PORT FORWARDING!

Lieber Anwender!

Ihre Sicherheit und Datenschutz sind uns besonders wichtig

Die CCU können Sie komplett autonom im Haus betreiben, ohne dass Ihre Installation und/oder Daten von Ihnen im Internet bekannt werden.

Aus dem Internet ist gewöhnlich kein Zugriff direkt auf Geräte in Ihrem Heimnetz möglich. Eine Adressumsetzung (Network Address Translation – NAT) wandelt die lokalen Adressen in Ihrem Heimnetz in die öffentliche Adresse an Ihrem Router um. Während NAT ursprünglich entwickelt wurde, damit in den Haushalten mehrere oder viele Geräte mit nur einer Adresse arbeiten können,

bietet NAT auch einen Schutz gegen Missbrauch aus dem Internet: Durch NAT können Geräte im Netz des Anwenders typisch nicht direkt angesprochen werden. Umgekehrt kann NAT aber einen Zugriff aus dem Internet auf Ihre CCU – z. B. mit einem Smartphone – im Wege stehen.

Sofern Sie aus dem Internet auf Ihre Installation mit der CCU zugreifen möchten, empfehlen wir Ihnen insbesondere zwei Arten von Lösungen:1) Nutzung eines „Remote Access Dienstes“

Hier wird mit einer kleinen Software aus der CCU eine Verbindung zu einem „Rendezvous“-Server im Internet aufgebaut. Mit dem Smartphone und einer entsprechend App wählen Sie ebenfalls diesen Rendezvous-Server an. Nur wenn User ID und Passwort stimmen, werden Sie mit der CCU verbunden. Bei diesem Verfahren ist die CCU vom Internet aus niemals direkt sichtbar.Beispiele für Remote Access Dienste sind „CloudMatic“ und „Orbilon“.

Sie finden als Beilage zur CCU eine Liste von Partnerlösungen mit weiteren Details.2) Einwahl mittels VPN („Virtuelles Privates Netz“)

Die meisten Hersteller von Routern erlauben den Aufbau eines VPN von einem Smartphone. Sie können sich ein VPN als sicheren Tunnel vorstellen, in dem alle Daten verschlüsselt und authentisiert sind. Bei VPN-Aufbau ist mindestens die Angabe einer User ID und eines Passworts notwendig. Es gibt aber auch VPN-Lösungen, die eine zweite Form der Authentisierung benötigen,

z. B. eine auf das Handy gesendete TAN. Auch beim VPN ist die CCU im Internet niemals direkt sichtbar.Ein Beispiel für eine VPN Lösung ist „My Fritz!“ von AVM.

Smartphone Apps für die CCU wie die „Pocket Control App“ können VPNs automatisch unterstützen.

Warum warnen wir Sie vor PORT FORWARDING?

Bis vor etwa 8 Jahren war es durchaus üblich, eine andere Technik für den Remote Zugriff zu unterstützen: Bei Port Forwarding werden ein oder mehrere Ports – d. h. Zugangspunkte – eines Geräts innerhalb des Heimnetzes auch „außen“ am Router zur Verfügung gestellt. Eine CCU – oder auch ein anderes Gerät in Ihrem lokalen Netz – kann mit Port Forwarding von einem Smartphone im Internet direkt angesprochen werden.

Port Forwarding wurde früher von vielen Herstellern empfohlen und sogar aktiv unterstützt, damit die Konfiguration einfacher ist. Es gibt sogar bis heute einen Standard „UPnP“, mit dem Port Forwarding am DSL oder Cable Router eingerichtet werden kann, ohne dass hierzu eine manuelle Konfiguration notwendig ist. LAN und WLAN Kameras haben früher fast ausschließlich auf Port Forwarding basiert und unterstützen es oft selbst noch heute aktiv.

Der gravierende Nachteil von Port Forwarding ist, dass Ihr Gerät von jedem anderen System im Internet angesprochen werden kann. Leider auch von Hackern, die nur darauf warten, bislang noch unbekannte Sicherheitsfehler in Linux zu nutzen, um die Systeme in Ihrem Netz anzugreifen.

Port Forwarding ist heute nicht mehr für den Zugriff auf eine CCU notwendig! Wie oben gezeigt, stehen bessere Alternativen zur Verfügung, die weitaus sicherer sind.

Falls Sie heute noch Port Forwarding für eine CCU oder andere Geräten verwenden, stellen Sie dies in Ihrem eigenen Interesse BALDMÖGLICHST ein.Um die Sicherheit gegen unbefugtes Anmelden weiter zu verbessern, empfehlen wir ebenfalls die Funktion „Automatisches Anmelden“ in der Benutzerverwaltung zu deaktivieren.

Viele Grüße

Ihr eQ-3 Support TeamAus Sicherheitsgründen empfehlen wir,

dass Sie ein Passwort für die CCU2 vergeben

Ist ja schon etwas älter, trotzdem hier ein paar Gedanken/Probleme von mir.

Ich habe ein Haus. Mit einem Internet per Router, einem Switch für die Verteilung des Signals im Haus per Kabel. Und dann halt Verbraucher (PCs, Smarthome Server, WLan Router, NAS usw.)

Ich habe einen Gastzugang im Wlan für Gäste, Familienmitgliedern die gerne auf bunte Acceptbuttons klicken und die gesamten Smarthome Server. Meine Sicherheitsvorstellung ist nicht, dass mein Smarthome von einem Dritten gehackt wird sondern das ein Smarthome Server verseucht wird. Denn den habe ich nicht für Updates unter Kontrolle. Und leider hilft hier der Gastzugang des WLan Routers nicht. Denn auch vom Gastzugang bekommt der Gast Zugriff über den Switch zu dem kabelgebundenen Lan. Hier hilft auch keine Firewall am Internetrouter – die bekommt das Paket erst gar nicht zu sehen. Der Gastzugang schützt nur die Gäste untereinander. Mal sehen was ich noch so finde aber bislang habe ich für die Fragestellung wie schütze ich mich vor verseuchten Smarthomeservern nicht so wirklich gute Antworten.

Falls dir das hilft… Mit einem UniFi Security Gateway kannst du Vlans erstellen und in der integrierten Firewall eingehende oder ausgehende Pakete in die unterschiedlichen Netzwerke beschränken. Habe inzwischen alles über UniFi laufen und bin sehr zufrieden.